Malware Analysis (Part 1)

Merhaba arkadaşlar Malware Analizi serimin ilk part’ına hoşgeldiniz.

Bu part içerisinde bir Malware‘nin Analiz‘ini yapacağımız Lab‘ı oluşturacağız.

Teknik konulara ileriki partlarda değineceğiz. Şimdi Lab‘imizi kurmaya geçelim yavaştan.

Malware kelimesine daha önce denk gelmeyen arkadaşlar için Twitter‘de denk geldiğim bir arkadaşın blog yazısını bırakıyorum buraya :

Blog yazısı

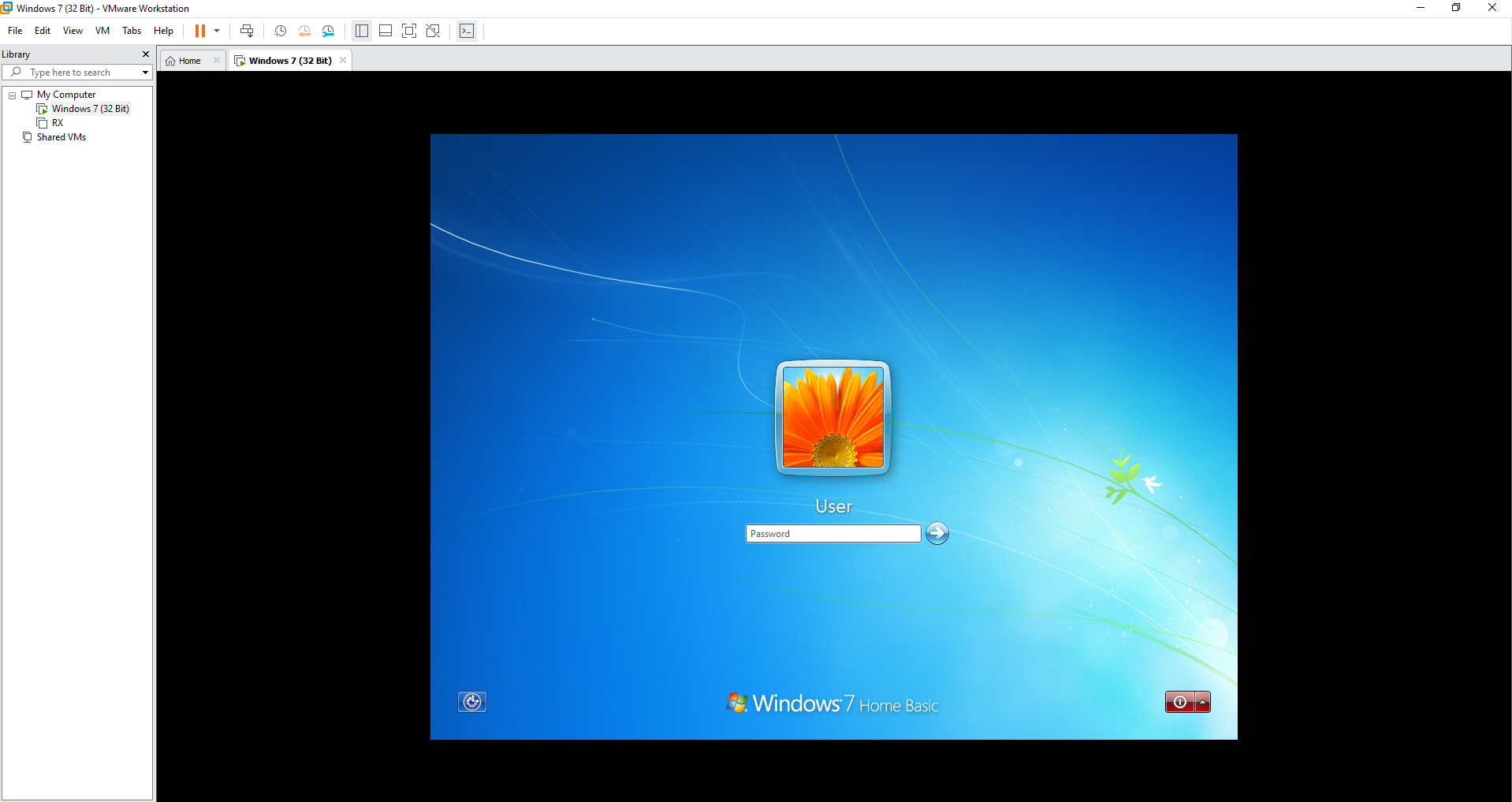

Bu Lab için ben VMware kullanacağım sanal makine olarak.

Ayrıca ben bir Portable Executable‘ın analizini yapacağımdan Win 7 kurdum test makinesi olarak.

Bunun dışında birde Malware‘nin :

- HTTP

- HTTPS

- DNS

- SMTP

- POP3

- FTP

Protokolleri gibi ağ üzerinde gerçekleştirdiği request‘leri dinleyeceğimiz ve Win 7‘nin gateway‘i olarak kullanacağımız Tersine Mühendis‘leri ve Malware Analist‘leri için özel geliştirilmiş REMnux‘u kullanacağım.

Eğer işletim sistem‘lerinde tamamsak şayet şimdi Network Configuration kısmımıza geçmeden önce biraz Statik, Dinamik, Snapshot ve Malware anahtar kelimelerinden bahsedelim.

Dynamic vs Static Analysis

Örnek veriyorum elimizde bir Portable Executable yani çalıştırılabilir bir dosyamız var Malware olarak. Bu Malware‘yi çalıştırmadan ne yaptığını anlamak Statik Analiz ile mümkün. Anlatmaya devam etmeden önce Statik ve Dinamik analizlerinin neler olduklarına bir bakalım.

Static Analysis

- Malware‘yi çalıştırmadan incelemek

- Disassemble edip içerisinde bulunduğu instructionları gözlemlemek

- İçerdiği Library ve Function‘ları görüntülemek

- İçerdiği String‘leri görüntülemek

- Pack edildimi edilmedimi PEid gibi bir tool ile test etmek

Dynamic Analysis

- Malware‘yi çalışırken incelemek

- Bir Debugger aracılığı ile içerisindeki instructionları gözlemlemek

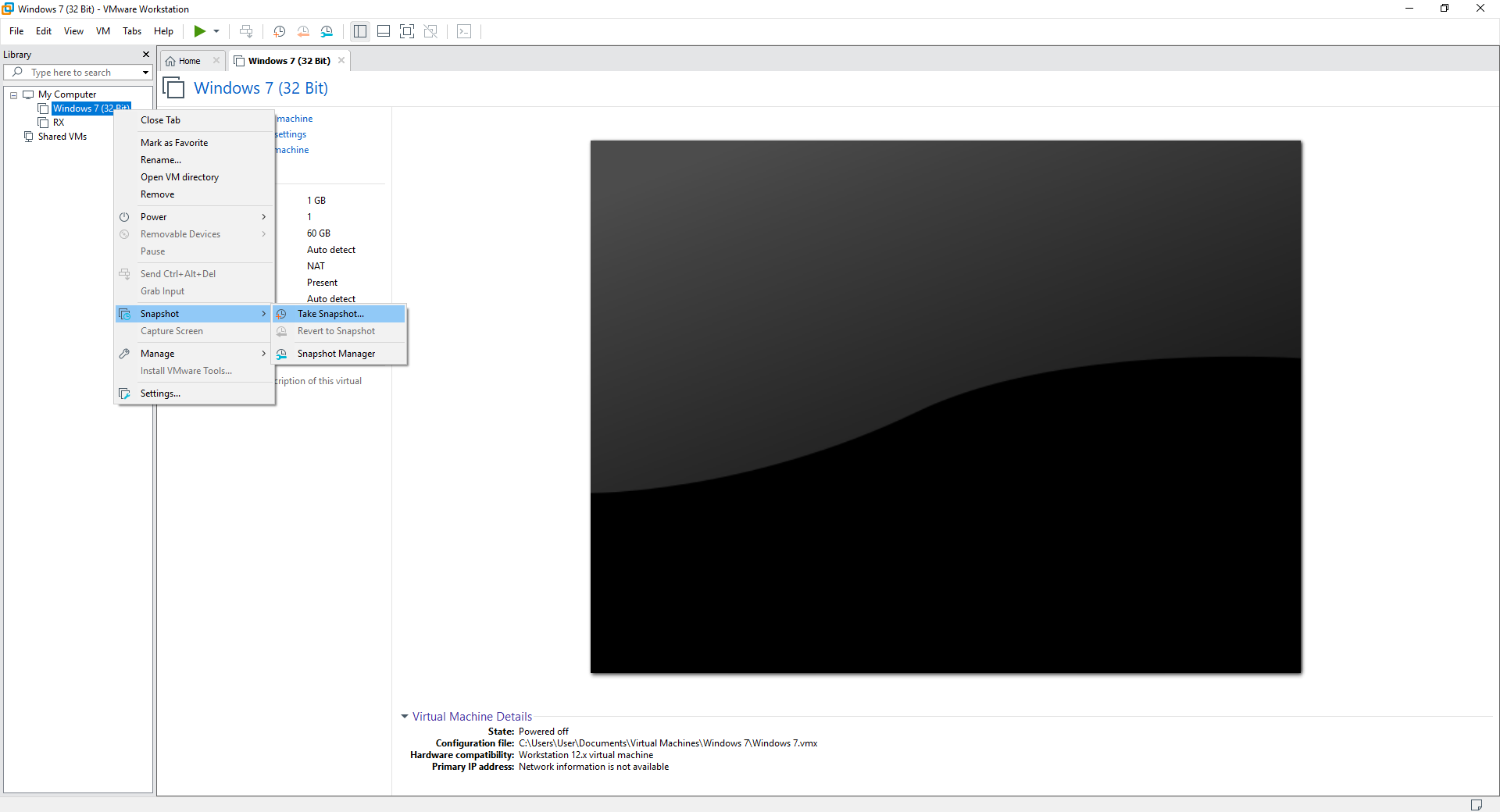

- Bir Sanal Makine içerisinde Snapshot aldıktan sonra çalıştırıp Etkisini gözlemleyip eski Snapshot‘a geri dönmek

- Malware‘i çalıştırmadan önce RegShot gibi bir tool ile Registry‘nin Shot‘unu alıp Malware çalıştıktan sonraki Registry ile karşılaştırmak

- Malware çalıştıktan sonra REMnux gibi bir İşletim Sistemi içerisinden Malware‘nin gerçekleştirdiği Protocol Request‘lerini gözlemlemek

Tabi bu yukarıda saydıklarımız sadece bir kaçı. İleride bazılarını daha detaylı inceleyeceğimizden şimdilik sadece kafanızda Dinamik ve Statik analizlerinin neler olduklarına dair bir şema oluşması için yukarıda ekleme yaptım.

Dinamik Analiz bize Malware‘yi anlamamız açısından daha iyi yardımcı olacaktır Yüzeysel olarak.

Malware çalıştırdığımız Sanal Makine içerisinden asıl makinemize ulaşmaya çalışıyor olması bile muhtemel olabilir.

Bu yüzden bu Malware‘yi çalıştırdıktan sonra ne olursa olsun bizim Ana Makinemize dokunmayacağından hem Network hemde VM Escape açısından korunaklı olduğumuzdan emin olmamız lazım.

Bu açıdan Ağ‘ımızı asıl makinemize ulaşılamayacak şekilde düzenlememiz yani Host‘tan İzole etmemiz ve Sanal Makine‘nin bir Snapshot‘unu almamız gerekiyor.

Virtual Network and Snapshot

Snapshot nedir? :

- Makine‘mizin alınmış bir kopyasıdır. Malware çalıştıktan sonra Sanal Makine içerisinde Kırılmalar oluşabilir bu yüzden tekrar eski haline getirmek için bir Snapshot‘unu almamız gereklidir.

VMware içerisinde bulunan Sanal Makinemiz için bir Snapshot alalım:

Snapshot‘umuzu aldığımıza göre şimdi Network Configuration kısmına geçebiliriz.

Bu kısımı görsel ile anlatmak biraz uzun sürebilir bu yüzden hem REMnux hemde Win 7 için Ağ ayarlarını yaptığım ve nasıl yapıldığını anlattım.

Ayrıca bir Malware‘nin Protocol Request‘lerini canlı olarak nasıl izlendiğini anlattığım videoma alıyım sizleri:

Network Visulation & Malware Request Track Youtube Vid

Video hakkında

Bu videoda kullandığım inetsim, fakedns gibi toollar bize sahte protocol sunucuları oluşturdu.

Video içerisinde anlattığım Route Traffic olayıda basit bir şekilde bilgisayarı ve interneti olan bir kişi Google‘ye girmek isterse bu trafik Gateway‘inden geçer ve bu gateway ancak izin verirse istediği yere ulaşabilir Google‘ye girmek isteyen kişi.

Bizde normal bir Gateway kullanmak yerine Win 7 için Gateway olarak REMnux‘umuzu kullandık.

Dolayısıyla Win 7 içerisinde geçen tüm Request‘ler bizim REMnux‘umuz içerisine yönlendirildi.

Bu şekilde de Malware‘mizin internet üzerinde yaptığı tüm istekleri izleyebilir hale geldik.

THE END

Malware Analysis serimizin ilk part’ını umarım keyifle okumuşsunuzdur.

İlerideki partlarda Static ve Dynamic analizlere deyineceğim.

Ve dahada ileriki partlarda dahada teknik detaylara gireceğiz.

Sağlıcakla Kalın!

Orjinal Makale: Tıklayınız